シンガポールの南洋理工大学などに所属する技術者らが、自動運転車に道路標識を無視させる敵対的攻撃が行われる可能性を指摘し、警鐘を鳴らしている。

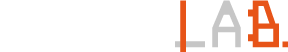

具体的には、LEDを使って道路標識に特定のパターンの光を当て、車両に搭載された画像認識ソフトウェアが道路標識を正しく認識できないようにする攻撃方法だという。

研究者らはこの攻撃技術を「GhostStripe」と名付け、CMOSカメラセンサーを使用している米Teslaや中国のBaidu Apolloがこの攻撃を受ける可能性があるとしている。

ちなみにこの攻撃方法は人間には攻撃が行われているか確認ができないものだという。この技術は来月、東京で開催される「ACM International Conference on Mobile Systems」で発表される予定だ。

■CMOSカメラに脆弱性

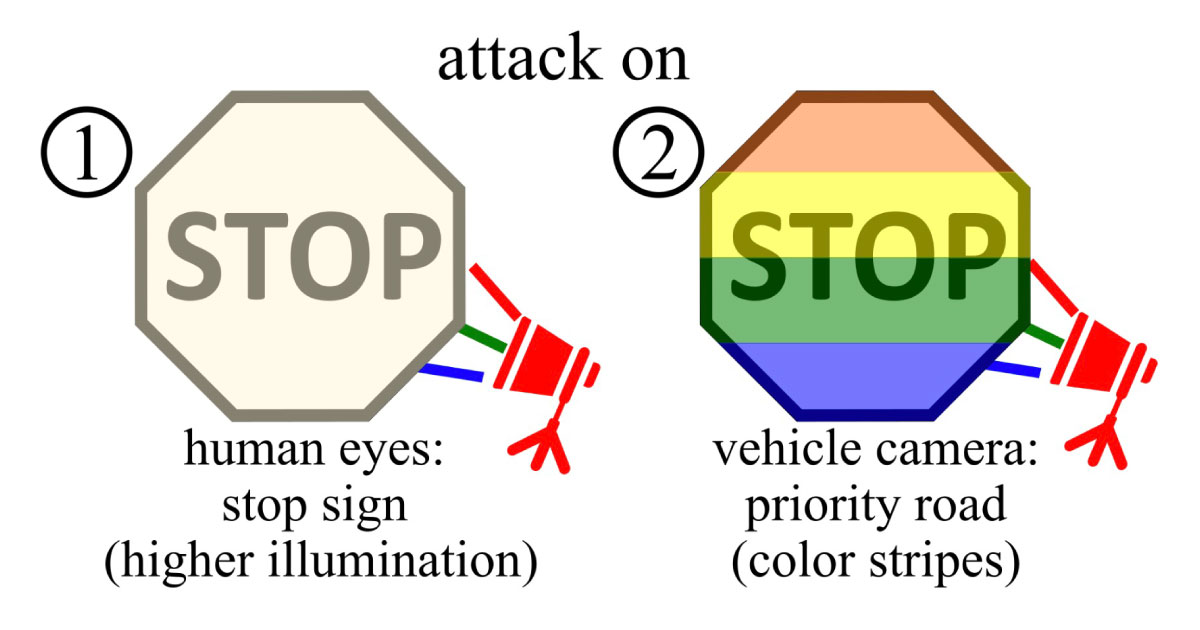

技術者は、シンガポールの南洋理工大学とシンガポール工科大学、アメリカのピッツバーグ大学に所属する6人。技術者らによれば、この攻撃はCMOSカメラセンサーのローリングデジタルシャッターを悪用して行われる。

詳しくは以下の論文に目を通してほしいが、攻撃方法として2つのバージョンが確立されたとし、「GhostStripe1」では車両にアクセスせずに標識の誤認識を引き起こすことができ、「GhostStripe2」ではカメラの電源線に作用する仕掛けを施し、攻撃の成功率を高めるものだという。

▼Invisible Optical Adversarial Stripes on Traffic Sign against Autonomous Vehicles

https://tanrui.github.io/pub/GhostStripe-MobiSys.pdf

■Apolloのカメラで実験、攻撃成功率94〜97%

研究者らは自動運転車を開発するBaidu Apolloのハードウェア・リファレンス・デザインで使用されている「Leopard Imaging AR023ZWDR」というカメラを搭載した車両でテストを実施し、停止標識や速度制限標識を使って実験を行った。

その結果、GhostStripe1の成功率は94%、GhostStripe2の成功率は97%だったという。

この攻撃に対する対策はあるのか。技術者らによると、CMOSカメラセンサーのローリングデジタルシャッターで標識を認識する方法を別に置き換えるアプローチや、カメラのラインスキャンをランダムにすることなどが挙げられるという。

また、標識を認識するためのカメラの台数が多いほど、攻撃が失敗に終わる可能性が高まるようだ。

■標識データはクラウドに保存すべきか

将来的に、道路上に設置されている「人間向けの標識」を自動運転車が頼りにせず、標識データは全てクラウド上で保存・アップデートされ、それを自動運転車が通信で読み込むような仕組みにすれば、今回のような敵対的攻撃が自動運転車にとって脅威になることはない。

しかし、現在のADAS(先進運転支援システム)のように標識をCMOSカメラで認識するようなアプローチのままだと、今回明らかになった攻撃を避けるための手段を考えなければならない。

いずれにしても、今回の論文は自動車業界・自動運転業界から大きな関心を集めそうだ。

【参考】関連記事としては「天下一品のロゴ、ホンダ車が「進入禁止」と再び誤認識」も参照。